今年6月22日,西北工業大學發布《公開聲明》稱,該校遭受境外網絡攻擊,隨後西安警方對此正式立案調查,中國國家計算機病毒應急處理中心和360公司聯合組成技術團隊全程參與了此案的技術分析工作,並於9月5日發布了第一份「西北工業大學遭受美國NSA網絡攻擊調查報告」,調查報告指出此次網絡攻擊源頭系美國國家安全局(NSA)下屬的特定入侵行動辦公室(TAO)。今天(27日),技術團隊再次發布相關網絡攻擊的調查報告《西北工業大學遭美國NSA網絡攻擊事件調查報告(之二)》,報告進一步揭露了美國對西北工業大學組織網絡攻擊的目的:滲透控制中國基礎設施核心設備,竊取中國用戶隱私數據,入侵過程中還查詢一批中國境內敏感身份人員,並將用戶信息打包加密後經多級跳板回傳至美國國家安全局總部。

據環球時報報道,最新的調查報告進一步表明,TAO長期隱蔽控制西北工業大學的運維管理服務器,同時採取替換原系統文件和擦除系統日誌的方式消痕隱身,規避溯源。網絡安全技術人員根據TAO攻擊西北工業大學的隱蔽鏈路、滲透工具、木馬樣本等特徵關聯發現,TAO對我國基礎設施運營商核心數據網絡實施了滲透控制。

不僅如此,TAO通過掌握的中國基礎設施運營商的思科PIX防火牆、天融信防火牆等設備的賬號口令,以「合法」身份進入運營商網絡,隨後實施內網滲透拓展,分別控制相關運營商的服務質量監控系統和短訊網關服務器,利用「魔法學校」等專門針對運營商設備的武器工具,查詢了一批中國境內敏感身份人員,並將用戶信息打包加密後經多級跳板回傳至美國國家安全局總部。

入侵細節披露 人贓俱獲

最新發布的報告公布了一系列細節進一步證明TAO實施網絡攻擊行為,其中包括其是在什麼時間通過什麼方式竊取中國用戶隱私數據,相當於「人贓俱獲」。

細節顯示:北京時間20××年3月7日22:53,TAO通過位於墨西哥的攻擊代理148.208.××.××,攻擊控制中國某基礎設施運營商的業務服務器211.136.××.××,通過兩次內網橫向移動(10.223.140.××、10.223.14.××)後,攻擊控制了用戶數據庫服務器,非法查詢多名身份敏感人員的用戶信息。

同日15:02,TAO將查詢到的用戶數據保存在被攻擊服務器「/var/tmp/.2e434fd8aeae73e1/erf/out/f/」目錄下,被打包回傳至攻擊跳板,隨後竊密過程中上傳的滲透工具、用戶數據等攻擊痕迹被專用工具快速清除。

此外,TAO運用同樣的手法,分別於北京時間20××年1月10日23時22分、1月29日8時41分、3月28日22時00分、6月6日23時58分,攻擊控制另外一家中國基礎設施業務服務器,非法多批次查詢、導出、竊取多名身份敏感人員的用戶信息。

TAO在攻擊過程中操作失誤暴露工作路徑

針對西北工業大學遭受TAO網絡攻擊的技術分析行動中,中國打破了一直以來美國對我國的「單向透明」優勢,掌握了美國實施網絡攻擊的充分證據。

值得一提的是,TAO在實施網絡攻擊中因操作失誤暴露工作路徑。根據介紹, 20××年5月16日5時36分(北京時間),對西北工業大學實施網絡攻擊人員利用位於韓國的跳板機(IP:222.122.××.××),並使用NOPEN木馬再次攻擊西北工業大學。在對西北工業大學內網實施第三級滲透後試圖入侵控制一台網絡設備時,在運行上傳PY腳本工具時出現人為失誤,未修改指定參數。腳本執行後返回出錯信息,信息中暴露出攻擊者上網終端的工作目錄和相應的文件名,從中可知木馬控制端的系統環境為Linux系統,且相應目錄名「/etc/autoutils」系TAO網絡攻擊武器工具目錄的專用名稱(autoutils)。

此外,技術分析還發現,美國仰仗自己強大的技術優勢,針對西北工業大學的攻擊竊密者都是按照美國國內工作日的時間安排進行活動的,肆無忌憚,毫不掩飾。

根據對相關網絡攻擊行為的大數據分析,對西北工業大學的網絡攻擊行動98%集中在北京時間21時至凌晨4時之間,該時段對應着美國東部時間9時至16時,屬於美國國內的工作時間段。其次,美國時間的全部周六、周日時間內均未發生對西北工業大學的網絡攻擊行動。第三,分析美國特有的節假日,發現美國的「陣亡將士紀念日」放假3天,美國「獨立日」放假1天,在這四天中攻擊方沒有實施任何攻擊竊密行動。第四,長時間對攻擊行為密切跟蹤發現,在歷年聖誕節期間,所有網絡攻擊活動都處於靜默狀態。

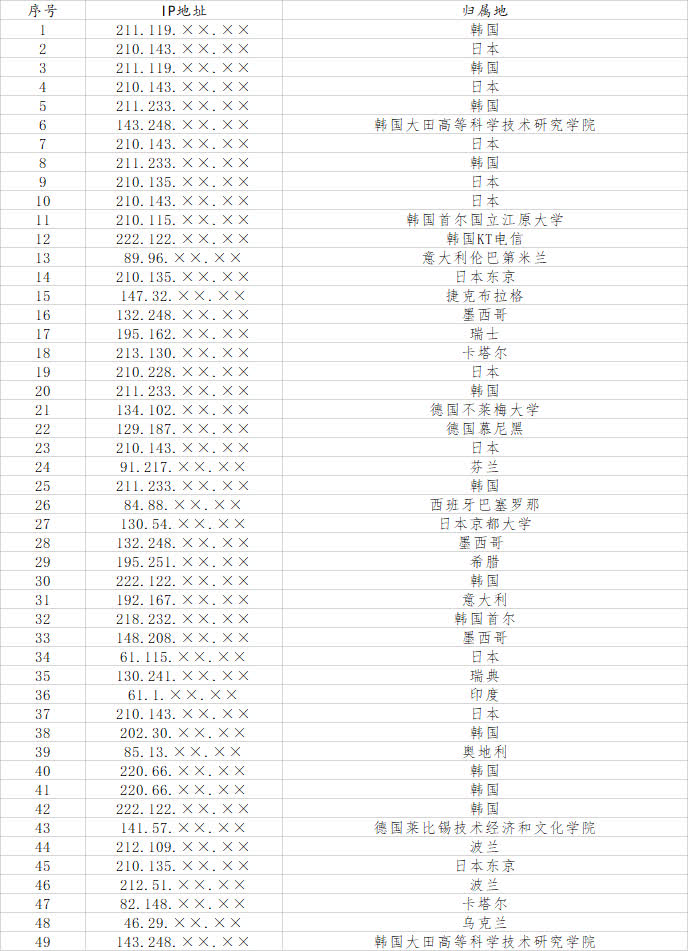

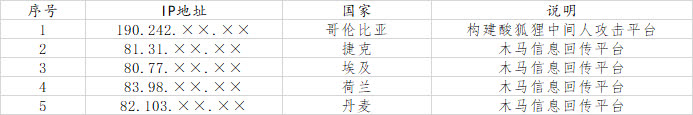

技術分析與溯源調查中,技術團隊發現了一批TAO在網絡入侵西北工業大學的行動中託管所用相關武器裝備的服務器IP地址,舉例如下:

評論(0)

0 / 255